Công ty hosting Hàn Quốc phải trả 1 triệu đô cho hacker, nguyên nhân chỉ vì sử dụng phần mềm cũ kĩ

Công ty hosting Hàn Quốc phải trả 1 triệu đô cho hacker, nguyên nhân chỉ vì sử dụng phần mềm cũ kĩ

Trong khi nhiều người vẫn chưa quên tốc độ lây lan và sức phá hoại của ransomware WannaCry, nhiều vụ tấn công đòi tiền chuộc tương tự vẫn xảy ra trên toàn thế giới. Mục tiêu chính của những kẻ tấn công dạng này thường là các công ty, tập đoàn với hệ thống máy chủ lớn. Mới đây, một vụ tấn công đã xảy ra với đích nhắm là NAYANA - nhà cung cấp dịch vụ web hosting lớn tại Hàn Quốc. Và cái giá phải trả là rất lớn.

Hướng dẫn trả tiền chuộc của ransomware Erebus

Trong một thông báo trên blog của mình, NAYANA cho biết sự cố kể trên xảy ra vào ngày 10 tháng Sáu vừa rồi, khi ransomware lây nhiễm trên 153 server Linux của họ, mã hóa toàn bộ 3400 website và toàn bộ dữ liệu trên các server này.

Ban đầu, những kẻ tấn công đòi 550 Bitcoin (trên 1,6 triệu USD) tiền chuộc nhưng sau nhiều thỏa thuận, mức giá cuối cùng là 397,6 Bitcoin (khoảng 1,01 triệu USD), chia làm 3 lần trả. Sở dĩ họ phải làm vậy để phòng tránh việc hacker được trả tiền rồi nhưng không giải mã (decrypt) được dữ liệu, sau mỗi lần trả sẽ có một lượng dữ liệu tương ứng được giải mã. Ở thời điểm hiện tại, NAYANA cho biết đã hoàn thành thanh toán và giải mã 2 lần.

Phương thức nhận key và hướng dẫn giải mã trong một video từ kẻ tấn công

Theo thông tin từ hãng bảo mật Trend Micro, ransomware được sử dụng có tên là Erebus, xuất hiện lần đầu vào tháng 9 năm ngoái và lần gần nhất quan sát được là vào tháng 2 năm nay. Trong lần xuất hiện trước đó, Erebus cho thấy khả năng vượt qua User Account Control của hệ điều hành Windows.

Lần này, từ thông tin những server bị mã hóa chạy hệ điều hành Linux bản kernel 2.6.24.2, Trend Micro cho rằng Erebus vẫn sử dụng những lỗ hổng đã biết trước, như là DIRTY COW , để chiếm quyền truy cập root của cả hệ thống.

Hãng nghiên cứu bảo mật cũng lưu ý thêm: “Phiên bản Apache được NAYANA sử dụng dưới quyền người sử dụng mặc định, nobody(uid=99), cho thấy dấu hiệu của việc khai thác cục bộ trong cuộc tấn công. Hơn nữa, những website của NAYANA còn chạy bản Apache 1.3.36 cũng như PHP bản 5.1.4. Chúng là những bản cũ rích từ năm 2006 rồi.”

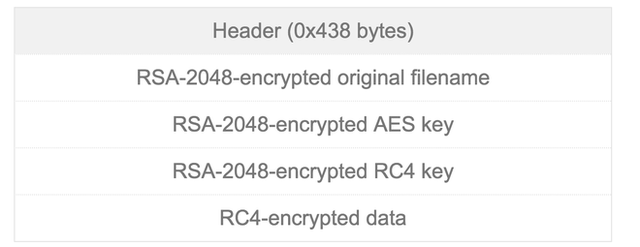

Mục tiêu của ransomeware Erebus chủ yếu là người sử dụng Internet tại Hàn Quốc. Hình thức hoạt động chính của Erebus là mã hóa dữ liệu sử dụng thuật toán RSA-2048, chuyển file thành định dạng .ecrypt rồi hiển thị thông báo tống tiền. Sơ đồ mã hóa nhiều lớp sử dụng trong Erebus thể hiện trong file bị mã hóa như sau.

Đầu tiên, file mục tiêu sẽ bị xáo trộn bởi dạng mã hóa RC4 trong khối bộ nhớ 500kB theo khóa (key) sinh ngẫu nhiên. Khóa RC4 này sau đó tiếp tục được mã hóa bởi thuật toán AES, rồi được chứa trong file. Khóa AES tiếp đó lại được mã hóa sử dụng thuật toán RSA-2048 cũng được chứa trong file. Trong khi khóa RC4 và AES được lưu trong file, một khóa công khai RSA-2048 lại được chia sẻ.

Bộ khóa RSA-2048 được sinh ra một cách cục bộ, nhưng khóa private lại được mã hóa bằng AES kết hợp với một khóa sinh ngẫu nhiên khác. Mọi nghiên cứu cho tới hiện tại đều chỉ ra rằng: không thể giải mã nếu không nắm được khóa RSA. Tức là nếu muốn giải mã, chỉ có cách trả tiền ransom cho kẻ tấn công.

Bạn thấy đấy, ngay cả những công ty lớn cũng có thể dễ dàng trở thành nạn nhân của hacker chỉ vì những lỗi sơ đẳng, và cái giá phải trả ở quy mô của họ là rất lớn. Bài học rút ra ở đây cho chúng ta là hãy luôn cẩn thận đề phòng bằng nhiều biện pháp, ví như cập nhật phần mềm mới nhất hay sao lưu dữ liệu liên tục.

Có thể dữ liệu của chúng ta không có giá 1 triệu USD, nhưng giá trị của chúng với chúng ta có thể cũng quan trọng tương đương. Chẳng có lí do gì mà không bảo vệ chúng cẩn thận, phải không?