Trường hợp đầu tiên tại Việt Nam bị nhiễm virus WannaCry là 1 máy chủ ở Thái Nguyên

Theo ông Nguyễn Khắc Lịch, Phó giám đốc Trung tâm VNCERT, tại Việt Nam, trường hợp đầu tiên bị nhiễm mã độc tống tiền WannaCry là 1 máy chủ phân giải tên miền ở Thái Nguyên vào 16h ngày 12/5/2017. Hiện Việt Nam chỉ còn vài trường hợp nhiễm WannaCry chưa xử lý xong.

Thông tin nêu trên được Phó Giám đốc Trung tâm Ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) Nguyễn Khắc Lịch chia sẻ tại hội nghị phổ biến Quyết định 05/2017/QĐ-TTg ngày 16/3/2017 của Thủ tướng Chính phủ quy định về hệ thống phương án ứng cứu khẩn cấp bảo đảm an toàn thông tin mạng quốc gia được tổ chức sáng nay, ngày 18/5/2017 tại Hà Nội, có sự tham dự của Thứ trưởng Bộ TT&TT Phan Tâm.

Hội nghị phổ biến Quyết định 05/2017/QĐ-TTg ngày 16/3/2017 của Thủ tướng Chính phủ quy định về hệ thống phương án ứng cứu khẩn cấp bảo đảm an toàn thông tin mạng quốc gia vào sáng 18/5/2017.

Đại diện lãnh đạo VNCERT cho biết, cảnh báo, điều phối các lỗ hổng của Windows, Cisco và sự cố mã độc tống tiền WannaCry là một trong những hoạt động điều phối, ứng cứu sự cố nổi bật của mạng lưới ứng cứu khẩn cấp sự cố an toàn thông tin mạng từ đầu năm 2017 đến nay.

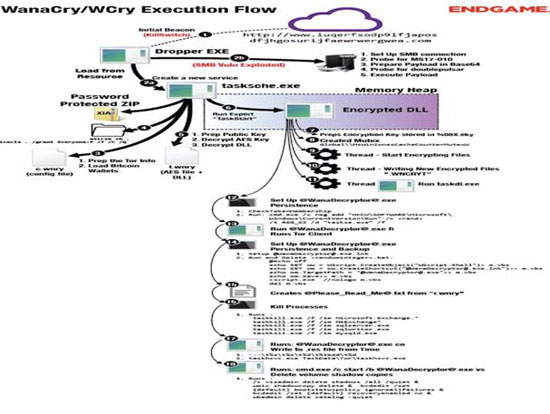

Cuộc tấn công trên diện rộng bằng mã độc tống tiền WannaCry vừa qua bắt nguồn từ việc nhóm hacker Shadow Brokers công bố mã tấn công lấy từ NSA Mỹ. WannaCry sử dụng 1 lỗ hổng EnternalBlue (MS 17-010) trong 9 lỗ hổng của hệ điều hành Windows. Mã độc này hỗ trợ 28 ngôn ngữ khác nhau và mã hóa 179 loại tệp tin. Ngoài ra, mã độc WannaCry còn sử dụng DOUBLEPULSAR làm backdoor để truy cập và thực thi mã trên các hệ thống đã bị xâm nhập trước đó.

Mô hình thực thi của mã độc tống tiền WannaCry gồm 18 bước.

Đợt tấn công mạng trên diện rộng, đa quốc gia bằng mã độc tống tiền WannaCry theo ghi nhận của các chuyên gia an ninh mạng, bắt đầu từ hệ thống y tế của Dịch vụ y tế quốc gia (NHS) đến từ Anh vào ngày 12/5/2017. Top 20 quốc gia, vùng lãnh thổ chịu ảnh hưởng nặng nhề nhất có Nga, Ukraina, Ấn Độ, Đài Loan, Trung Quốc, Romania, Ai Cậu, Iran, Brazil, Tây Ban Nha, Ý và Indonesia. Điển hình là tại Trung Quốc, với các hệ thống thông tin của ngân hàng (rút tiền qua thẻ ATM), rất nhiều cây ATM bị ngừng hoạt động; các cửa hàng bán xăng dầu và các trường đại học, bệnh viện… cũng bị ảnh hưởng.

Ông Nguyễn Khắc Lịch, Phó Giám đốc VNCERT hiện Việt Nam chỉ còn vài trường hợp nhiễm mã độc tống tiền WannaCry chưa xử lý, khắc phục xong.

Đáng chú ý, trong tham luận về công tác điều phối ứng cứu sự cố đảm bảo an toàn thông tin mạng quốc gia tại hội nghị phổ biến Quyết định 05, ông Nguyễn Khắc Lịch thông tin, tại Việt Nam, trường hợp đầu tiên bị nhiễm mã độc tống tiền WannaCry được ghi nhận là 1 máy chủ phân giải tên miền ở Thái Nguyên vào 16h thứ 6 ngày 12/5/2017.

“Có thể nói, đây là trường hợp điển hình về sự chủ quan trong công tác đảm bảo an toàn thông tin. Dù đã được cảnh báo về các lỗ hổng của hệ điều hành Windows song hệ thống của đơn vị này vẫn còn tồn tại những lỗ hổng đó. Chúng tôi đã hỗ trợ xử lý sự cố, “làm cứng” lại hệ thống của đơn vị”, ông Lịch chia sẻ.

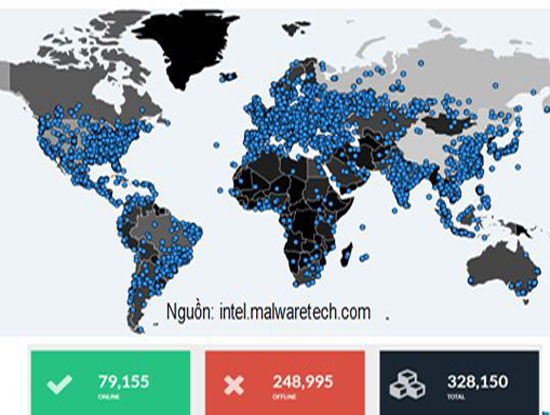

Trong tổng số hơn 300.000 máy bị lây nhiễm mã độc WannaCry, tính đến ngày 17/5 đã có 248.995 máy đã được xử lý và còn 79.155 máy chưa xử lý xong.

Ông Lịch cho hay, theo thông tin từ Intel.malwaretech.com, tính đến ngày 17/5/2017, mã độc tống tiền WannaCry đã lây nhiễm tới hơn 300.000 máy tính Windows tại 99 quốc gia; và trong tổng số hơn 300.000 máy bị lây nhiễm mã độc WannaCry, đến ngày 17/5 đã có 248.995 máy được xử lý và còn 79.155 máy chưa xử lý xong. “Tuy nhiên, tốc độ xử lý trên toàn cầu rất nhanh. Theo số liệu được VNCERT theo dõi trên trang Intel.malwaretech.com đến 6h sáng nay, ngày 18/5/2017, trên toàn cầu hiện còn khoảng 7.000 máy bị nhiễm mã độc WannaCry chưa xử lý, khắc phục xong, trong đó Việt Nam chỉ còn vài trường hợp”, ông Lịch cho biết thêm.

Về hoạt động điều phối của VNCERT, ngay sau khi cuộc tấn công xảy ra, vào ngày 13/5/2017, Trung tâm đã ra văn bản điều phối 144 yêu cầu các đơn vị thực hiện khẩn cấp các việc để phòng ngừa, ngăn chặn sự tấn công của mã độc tống tiền WannaCry.

Bên cạnh đó, liên quan đến sự cố này, trước đó 2 tuần, vào ngày 24/4/2017, VNCERT đã ra văn bản điều phối 123 hướng dẫn chi tiết với các cơ quan, đơn vị về những lỗ hổng bảo mật liên quan đến hệ điều hành Windows (9 lỗ hổng); đồng thời khuyến cáo các biện pháp cần thực hiện ngay để phòng ngừa bị tấn công.

Đại diện lãnh đạo VNCERT một lần nữa đưa ra khuyến nghị về mã độc tống tiền WannaCry. Theo đó, cùng với việc đề nghị người dùng bị nhiễm mã độc tống tiền WannaCry không trả tiền cho hacker, VNCERT cũng yêu cầu người dùng cần cài đặt các bản vá bảo mật mới nhất; cài các bản vá lỗi cho dịch vụ SMB (CVE-2017-0148 và SMB MS17-010); vô hiệu hóa dịch vụ SMB; thiết lập firewall để chặn các kết nối tới cổng của SMB; sử dụng một công cụ diệt virus; cẩn trọng trong việc duyệt web, mở mail và mở các tập tin lạ; đồng thời cần thực hiện sao lưu dữ liệu.