30 dòng code đã phá hủy một máy phát điện 27 tấn như thế nào?

Thí nghiệm tuyệt mật Aurora đã cho thấy, một cuộc tấn công số có thể gây ra các tác hại vật lý khủng khiếp như thế nào, điều đã được chứng minh trên thực tế nhiều năm sau đó.

Một buổi sáng mùa đông lạnh giá vào tháng Ba năm 2007, Mike Assante đang trên đường đi đến Phòng thí nghiệm Quốc gia Idaho (INL) để tham gia vào một thí nghiệm bí mật vào thời điểm đó: thí nghiệm Aurora. Dự án này nhằm chứng minh rằng các cuộc tấn công kỹ thuật số cũng có thể gây ra các hậu quả vật lý nghiêm trọng, thậm chí đối với cả một hệ thống hạ tầng quan trọng như mạng lưới điện.

Bên cạnh Assante và các kỹ sư, các nhà nghiên cứu bảo mật khác còn có các quan chức đến từ Bộ An ninh Nội địa Mỹ, Bộ Năng lượng và Hội đồng truyền tải điện Bắc Mỹ NERC, cùng các lãnh đạo đến từ một số công ty điện trên khắp cả nước. Căn phòng mà họ đang đứng giống như phòng điều khiển phóng tên lửa của NASA với hàng loạt màn hình và các dòng dữ liệu hiển thị theo thời gian thực.

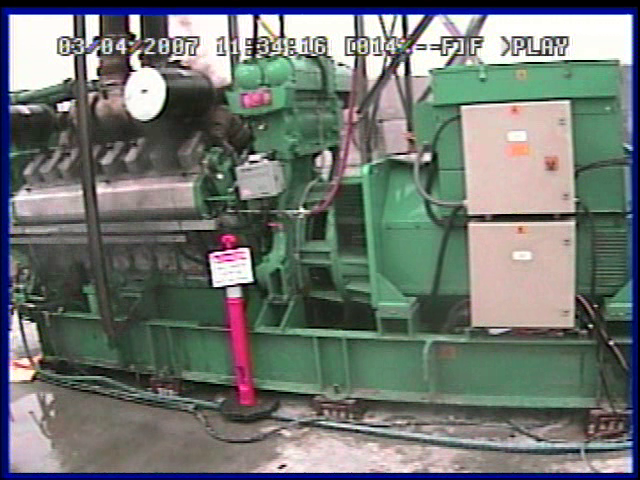

Các màn hình chiếu cảnh quay trực tiếp từ mọi góc khác nhau của một máy phát điện diesel khổng lồ. To bằng cả một chiếc xe buýt chở học sinh, khối thép khổng lồ này nặng đến 27 tấn, tương đương cả một chiếc xe tăng hạng vừa. Được đặt trong một trạm phát điện cách đó khoảng 1 dặm, cỗ máy này tạo ra lượng điện đủ để cung cấp cho cả một bệnh viện hoặc một tàu chiến hải quân. Thậm chí làn sóng nhiệt phát ra từ bề mặt của nó cũng tạo nên các đường gợn sóng trên hình ảnh máy quay.

Assante và các nhà nghiên cứu tại INL đã mua chiếc máy phát điện này với giá 300.000 USD từ một công ty lọc dầu tại Alaska để thực hiện thử nghiệm này. Nhưng giờ nhiệm vụ của các nhà nghiên cứu sẽ là phá hủy nó. Không phải bằng các vũ khí vật lý thông thường mà bằng một file dữ liệu với dung lượng chỉ 140 KB – nhỏ hơn cả một file gif thường được chia sẻ trên Twitter ngày nay.

Liệu người bảo vệ có bị biến thành kẻ tấn công?

Ba năm trước đó, Assante, với chuyên môn cả về kiến trúc mạng lưới điện cùng bảo mật máy tính, đã nghĩ đến khả năng một hacker có thể vượt qua các lớp bảo mật để tấn công vào mạng lưới điện. Không chỉ bật tắt các công tắc và gây ra tình trạng quá tải, hacker còn có thể lập trình lại các phần tử tự động trong mạng lưới điện, những linh kiện hoạt động không cần đến sự kiểm tra của con người.

Trong số đó, Assante quan tâm đặc biệt đến một thiết bị có tên gọi rơ le bảo vệ. Chúng được thiết kế như một cơ chế an toàn cho các tình huống nguy hiểm đến hệ thống điện. Nếu đường dây quá nóng hoặc một máy phát điện trở nên không đồng bộ với các hệ thống, rơ le bảo vệ này sẽ phát hiện ra và mở cầu dao, ngắt điện các bộ phận trục trặc, bảo vệ các phần cứng quý giá và thậm chí ngăn hỏa hoạn.

Chiếc máy phát điện này từng có giá đến 1 triệu USD nếu mua mới

Thế nhưng điều gì xảy ra nếu ngay cả rơ le bảo vệ này cũng bị tê liệt – hoặc tồi tệ, bị thao túng để trở thành phương tiện thực hiện cuộc tấn công của hacker? Đó là câu hỏi mà thí nghiệm Aurora tìm cách trả lời.

Thí nghiệm Aurora

Đúng 11h 33 phút sáng, cuộc tấn công thử nghiệm bắt đầu. Cuộc tấn công được thực hiện tại một văn phòng cách máy phát điện đó nhiều dặm cũng để mô phỏng việc tấn công từ xa qua internet của hacker. Cuộc tấn công bắt đầu bằng việc đẩy gần 30 dòng code của file dữ liệu từ máy tính tấn công đến rơ le bảo vệ của máy phát điện.

Cho đến thời điểm tấn công, chiếc máy phát điện vẫn hoạt động với nhịp điệu đều đặn của nó. Nhiên liệu diesel và không khí được phun vào trong buồng đốt và đốt cháy một cách chính xác để dịch chuyển piston và làm quay một trục bằng thép bên trong động cơ máy phát với tốc độ gần 600 vòng mỗi phút.

Chuyển động này được truyền qua một vòng dây curoa cao su để giảm độ rung và đi tới bộ phận sản sinh điện chính: một thanh trục với các nhánh được quấn quanh bằng dây đồng và đặt giữa hai khối nam châm lớn để sinh ra dòng điện. Xoay cả trục này đủ nhanh, bạn sẽ có dòng điện xoay chiều với tần số 60 Hz hòa vào mạng lưới điện mà nó kết nối.

Rơ le bảo vệ nói trên sẽ được gắn vào máy phát điện và được thiết kế để ngăn nó kết nối với mạng lưới với hệ thống điện nếu dòng điện nó sản sinh không đồng bộ với đúng tần số 60 Hz. Nhưng file dữ liệu độc hại của Assante đã lập trình lại thiết bị bảo vệ này, bắt nó hoạt động trái với logic ban đầu của mình.

Vào lúc 11h 33 phút 23 giây, rơ le bảo vệ của máy phát điện vẫn đồng bộ một cách hoàn hảo với mạng lưới. Nhưng sau đó, nó bắt đầu hoạt động ngược với thường lệ: nó mở cầu dao để ngắt kết nối với máy phát điện.

Video ghi lại cảnh chiếc máy phát điện hoạt động giật khục và cuối cùng hỏng hẳn do những dòng code độc hại

Bị ngắt khỏi mạng lưới điện của Phòng thí nghiệm Quốc gia Idaho và không còn gánh nặng phải chia sẻ nặng lưới với cả mạng lưới rộng lớn, chiếc máy phát ngay lập tức tăng tốc độ và quay ngày càng nhanh hơn, như một bầy ngựa được giải phóng khỏi chiếc xe kéo. Ngay khi rơ le bảo vệ nhận thấy vòng quay của máy phát không đồng bộ với mạng lưới, mạch điều khiển đã bị nhiễm mã độc của rơ le bảo vệ lại kết nối lại máy phát điện vào mạng lưới.

Thời điểm chiếc máy phát kết nối lại vào mạng lưới lớn, cỗ máy đang quay với tốc độ cao gặp phải một lực xoắn hãm lại từ các máy phát điện khác trong mạng lưới. Lực xoắn này nhằm kéo tốc độ của chiếc máy phát đang "chạy lồng lên" về với tốc độ chậm hơn ban đầu để đồng bộ về tần số với các máy phát khác.

Qua màn hình trong căn phòng phát động cuộc tấn công, mọi người chứng kiến cảnh cỗ máy khổng lồ nặng gần 30 tấn đột ngột rung lắc dữ dội và phát ra một tiếng như roi da quất một cú đau điếng vào lưng ngựa. Toàn bộ quá trình từ lúc mã độc được kích hoạt đến khi cỗ máy rung lên lần đầu tiên chỉ kéo dài trong chưa đến 1 giây.

Các khối đen bắt đầu văng ra khỏi máy phát điện, vốn được các nhà nghiên cứu mở ra để có thể nhìn thấy bên trong nó. Bên trong cỗ máy, dây curoa nối giữa hai trục xoay của máy phát điện như đang bị xé toạc ra thành từng phần.Các rung động dữ dội do cuộc tấn công gây ra đã xé toạc lớp lót cao su và chiếc piston của động cơ

Một vài giây sau, cỗ máy lại rung lên lần nữa khi rơ le bảo vệ bị nhiễm mã độc lặp lại chu kỳ tàn bạo của mình, ngắt kết nối cỗ máy và kết nối nó lại vào hệ thống khi không đồng bộ. Lần này một đám khói trắng dầy bắt đầu bốc ra từ máy phát, có lẽ là do các bộ phận bằng bên trong bắt đầu bốc cháy.

Đến chu kỳ thứ ba thì cỗ máy bắt đầu cho thấy nó không thể đứng vững được. Đám khói trắng giừo đã chuyển thành ghi và ngày càng dày hơn. Đến chu kỳ thứ tư, đám khói đen đặc thoát ra từ cỗ máy đã bốc cao đến 10 mét qua ống khói và sau đó nhạt dần báo hiệu cho nhịp đập cuối cùng của cỗ máy phát điện nặng 27 tấn.

Trong phòng giám định sau thí nghiệm, các nhà nghiên cứu nhận thấy trục chính đã va vào thành bên trong động cơ, tạo nên các lỗ sâu trên cả hai bộ phận và để lại đầy các mảnh vụn kim loại bên trong cỗ máy. Ở bộ phận phát điện, cuộn dây và lớp cách điện của nó đã nóng chảy ra và bốc cháy. Cả cỗ máy đã trở thành một đống sắt vụn không thể sử dụng được.

Thí nghiệm Aurora đã cho thấy, chỉ một vài dòng code có thể gây ra các tác động vật lý khủng khiếp tới mức độ nào: chúng làm hỏng thiết bị quan trọng nhất của cả mạng lưới điện đến mức không thể sửa chữa được, thay vì chỉ làm gián đoạn tạm thời.

Các hậu quả trong thế giới thực

Khoảng một thập kỷ sau đó, những gì được chứng minh trong phòng thí nghiệm Quốc gia Idaho trở thành cho thấy tác hại khủng khiếp của nó trong thực tế.

Một cuộc tấn công mạng đã xuyên thủng các lớp bảo mật vững chắc của 3 trung tâm điều phối điện thuộc miền Tây Ukraine vào cuối năm 2016 đã khiến 230.000 cư dân phải chịu lạnh giá do mất điện trong 6 giờ. Hacker không chỉ ngắt kết nối các máy biến áp trong khu vực mà còn vô hiệu hóa các máy phát điện dự phòng của các trung tâm này, khiến việc hồi phục lại hệ thống điện mất nhiều thời gian hơn.

Nhưng đáng sợ nhất phải kể đến malware NotPetya xuất hiện sau đó không lâu. Nó làm tê liệt hoạt động của 76 cảng thuộc quyền quản lý của hãng Maersk, khiến hàng triệu tấn hàng hóa không thể cập bến. Nhiều doanh nghiệp toàn cầu khác cũng là nạn nhân của malware này, bao gồm hãng chuyển phát FedEx, công ty bánh kẹo Mondelez, hãng dược Merck, nhà sản xuất Reckitt Benckiser (chủ sở hữu bao cao su Durex và Lysol)….

Chưa hết quy mô tấn công của nó còn lên tới tầm quốc gia khi càn quét mạng lưới máy tính của Ukraine. Ít nhất tại riêng Kiev, hệ thống máy tính của 4 bệnh viện, 6 công ty điện lực, 2 sân bay và hơn 22 ngân hàng của Ukraine đã trở thành nạn nhân của malware này. Một quan chức Ukraine ước tính, khoảng 10% máy tính quốc gia này đã bị xóa sạch.

Theo thống kê từ Nhà Trắng, tổng thiệt hại do những dòng code trong malware NotPetya gây ra có thể lên tới hơn 10 tỷ USD, vượt qua cả WannaCry khi ransomware này ước tính gây ra thiệt hại trong khoảng từ 4 tỷ USD đến 8 tỷ USD. Cho đến nay, chưa từng có mã độc nào gây hại trên quy mô lớn và rộng khắp như NotPetya.